Cela permet de bien améliorer la résilience de l’accès à l’Ingress

Continuer la lecture de Passage sur MetalLB au lieu de ServiceLB sur un cluster k3sArchives de catégorie : DevOps

Crowdsec sur k3s

J’ai mis en place crowdsec sur mon cluster auto-hébergé. C’est diablement efficace, même si ça n’a pas été si simple à mettre en place.

Continuer la lecture de Crowdsec sur k3sUn PRA simple avec k3s et btrfs

J’ai mis en place un PRA pour mon auto-hébergement k3s, basé sur les snapshots btrfs.

Continuer la lecture de Un PRA simple avec k3s et btrfsPerformances k3s sur mes petits serveurs

J’ai fait plusieurs ajustements sur mon cluster kubernetes (k3s) pour améliorer les performances de ce que j’héberge, sachant que tout ça tourne sur de petites machines peu performantes.

Continuer la lecture de Performances k3s sur mes petits serveursAnalyse de logs wordpress pour Matomo, le tout sous k8s

J’ai cherché un bon moment avant de trouver une solution propre pour alimenter Matomo avec les logs d’un wordpress hébergé sous kubernetes.

Continuer la lecture de Analyse de logs wordpress pour Matomo, le tout sous k8sMediacenter DIY (saison 2) avec LibreElec et k3s

J’ai changé d’appareil et de distribution Linux pour mon mediacenter. Et ai réussi à l’intégrer à mon cluster k3s (kubernetes).

Continuer la lecture de Mediacenter DIY (saison 2) avec LibreElec et k3sKubernetes (k3s) en auto-hébergement

Je commence à passer une partie de mon auto-hébergement sous Kubernetes, toujours sur mes petits serveurs Olinuxino A20 et A64.

Continuer la lecture de Kubernetes (k3s) en auto-hébergementCertifications Kubernetes : CKA et CKAD

Je viens de réussir 2 certifications Kubernetes de la Linux Foundation : CKA et CKAD. Voici mon retour d’expérience sur la préparation et l’examen.

Continuer la lecture de Certifications Kubernetes : CKA et CKADConfigurer un routeur Turris avec Ansible

J’ai acheté un Turris Mox (via la campagne de crowdfunding en 2018-2019), et ai voulu utiliser Ansible pour rendre sa configuration reproductible, sans la figer pour autant.

Il est probable que ce qui suit soit en grande partie applicable à n’importe quel appareil basé sur OpenWRT.

Continuer la lecture de Configurer un routeur Turris avec AnsibleAnalyse SonarQube dans chaque PR Bitbucket

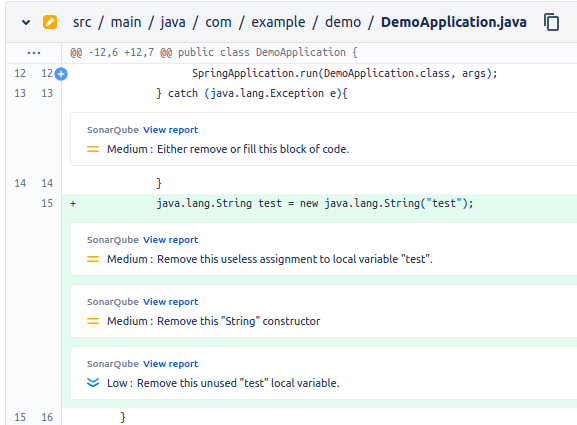

Objectif : faire une analyse SonarQube à chaque Pull Request, et afficher le résultat dans la PR de Bitbucket cloud

Continuer la lecture de Analyse SonarQube dans chaque PR Bitbucket